3.3

Řízení přístupu

Po úspěšné autentizaci by měl systém zjistit, zda je uživatel oprávněn k přístupu k požadovanému prostředku a jaké akce může s tímto prostředkem provádět.

Když uživatel chce získat přístup k souboru uloženému na serveru, ke kterému se právě úspěšně přihlásil postupem ověřování, je nutné zkontrolovat, zda má uživatel oprávnění k přístupu k tomuto souboru. Kontroluje také, jaké akce může uživatel se souborem provést: odstranit, přesunout, upravit nebo kopírovat.

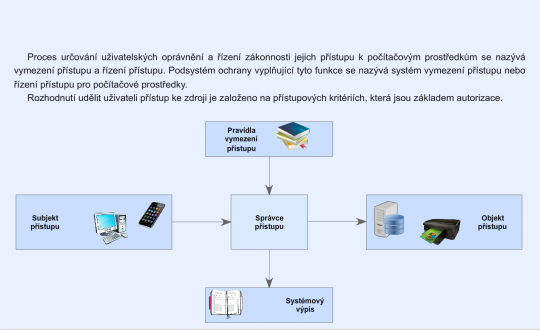

Proces určování uživatelských oprávnění a řízení zákonnosti jejich přístupu k počítačovým prostředkům se nazývá řízení přístupu a řízení přístupu a podsystém ochrany, který vykonává tyto funkce, se nazývá systém řízení přístupu nebo řízení přístupu k počítačovým prostředkům.

Rozhodnutí udělit uživateli přístup ke zdroji je založeno na přístupových kritériích, která jsou základem autorizace.

Prohlášení o problému týkající se řízení přístupu k počítačovým prostředkům je formulováno následovně. Existuje celá řada entit, kterými jsou uživatelé a procesy, a také sada objektů – informačních a další počítačových zdrojů. Úkolem funkce řízení přístupu je pro každou dvojici (subjekt, objekt) určit soubor přípustných operací, které mohou záviset na některých dalších podmínkách, a kontrolovat jejich implementaci.

Podsystém pro řízení přístupu k počítačovým prostředkům implementuje koncept jediného správce přístupu, který je prostředníkem pro všechna volání subjektů k objektům.

Správce přístupu musí vykonávat následující funkce:

- zkontrolovat přístupová práva každého subjektu k jakémukoli objektu na základě informací obsažených v pravidlech kontroly přístupu;

- v případě potřeby zaregistruje v systémovém protokolu skutečnost přístupu a jeho parametry.

+

Obr. 14. Subsystém řízení přístupu

3.3.1

Obecná kritéria, na jejichž základě se rozhoduje o otázce poskytování přístupu, a obecné metody ukládání údajů, které určují přístup

Při rozhodování, zda udělit přístup, se obvykle analyzují následující informace.

- Identifikátory subjektu (identifikátor uživatele, adresa počítačové sítě atd.). Analýza takových identifikátorů se provádí s libovolným řízením přístupu.

- Atributy předmětu (role přiřazená uživateli, bezpečnostní štítek atd.). Bezpečnostní štítky jsou základem nucené kontroly přístupu. Model řízení přístupu založený na rolích (RBAC – Role-based Access Control) používá centrálně spravovanou sadu pravidel sloužících k určení pořadí, ve kterém subjekt interaguje s objektem. Tento typ modelu umožňuje přístup k prostředkům na základě role přiřazené uživateli (subjektu) v systému. Pro každou roli je určen typ přístupu, dostupné zdroje, úkoly a operace, které tato role může s daty provádět. Když uživatel, kterému je přiřazena určitá role, podá žádost o přístup, operační systém na pozadí prohlíží úroveň přístupu k roli před povolením této operace. Zavedení rolí ukazuje rozdíl mezi právy výslovně a implicitně přidělenými. Výslovně jsou práva a oprávnění přidělována přímo konkrétnímu uživateli. Implicitně jsou přiřazeny k roli nebo skupině a uživatel jednoduše zdědí tato oprávnění.

- Místo akce (systémová konzole, spolehlivý síťový uzel atd.).

- Čas akce (většina akcí by měla být povolena pouze během pracovní doby).

- Omezení interní služby (například počet uživatelů, kteří mají přístup současně).

Pokud se uživatel pokusí získat přístup k počítačovým prostředkům, určí subsystém skutečnost, že žádost o přístup neodpovídá přihlašovacím údajům uživatele, pak je přístup blokován a za pokus o neoprávněný přístup mohou být uloženy následující sankce:

- varování uživatele;

- odpojení uživatele od výpočetního systému na určitou dobu;

- úplné odpojení uživatele od systému až do provedení administrativní kontroly;

- vyslání signálu o pokusu o neoprávněný přístup bezpečnostní službě spolu s odpojením uživatele od systému;

- registrace pokusů o neoprávněný přístup.

V nejobecnější formě je činnost nástrojů pro řízení přístupu založena na kontrole informací z databáze systému zabezpečení. Tato databáze obsahuje pravidla řízení přístupu, která ukládají informace o přístupových právech subjektů k objektům. Chceme-li provést změny v databázi, musí pravidla řízení přístupu zahrnovat pravidla pro privilegovaného uživatele (správce bezpečnosti), který udržuje tuto databázi:

- přidáváním a mazáním objektů a předmětů;

- prohlížením a změnou příslušných přístupových práv subjektů k objektům.

Informace o uživatelských oprávněních k používání počítačových prostředků zadává správce databáze bezpečnostních služeb po registraci tohoto uživatele a po nastavení jedinečného identifikátoru do databáze systému zabezpečení. Uživatelská oprávnění zahrnují následující datové položky:

- seznam zdrojů, ke kterým má uživatel přístup;

- přístupová práva ke každému zdroji ze seznamu.

Prostředky, pro které je oprávnění definováno v databázi ochrany, mohou být jakékoli počítačové prostředky, konkrétně:

- služby (tisková služba, poštovní služba, webová služba atd.);

- externí paměť (soubory, adresáře, logické jednotky atd.);

- informace zařazené do databází;

- paměť s náhodným přístupem;

- čas nebo priorita procesoru při použití jeho času;

- I/O porty;

- externí zařízení, například tiskárny.

Existují následující typy uživatelských práv pro přístup ke konkrétnímu prostředku:

- univerzální práva, kdy je prostředek plně k dispozici uživateli (například úplné poskytnutí jednotky pro paměťové médium);

- funkční nebo částečné právo, pokud jsou uživateli poskytovány pouze určité funkce nebo části požadovaného zdroje (například poskytnutí jedné z logických jednotek pevného disku);

- dočasné právo, pokud je zdroj udělen na určitou dobu, nebo jeho funkce nebo velikost závisí na čase, například na čase dne, dni v týdnu nebo měsíci;

- jednotlivým uživatelům (správcům) může být uděleno oprávnění spravovat a zřizovat oprávnění ostatních uživatelů.

3.3.2

Modely řízení přístupu

Existují tři modely řízení přístupu. Mezi ně patří:

- libovolné nebo diskreční řízení přístupu (DAC – Discretionary Access Control);

- řízení přístupu heslem;

- vynucená (povinná – mandatorní) kontrola přístupu (MAC – Mandatory Access Control).

3.3.2.1

Libovolné nebo diskreční řízení přístupu (DAC)

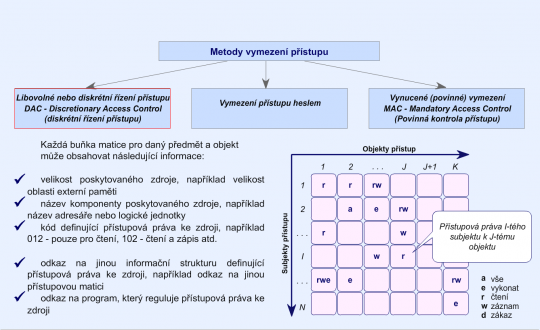

Forma ukládání informací o přístupových právech systémových subjektů k objektům se může lišit a závisí na použité bezpečnostní politice a prostředcích použitých k řízení přístupu.

Libovolné nebo, jak se také říká, diskreční řízení přístupu je metoda omezující přístup k objektům, založená na zohlednění osobnosti subjektu nebo skupiny, do které subjekt patří. Libovolnost řízení spočívá v tom, že některá osoba (obvykle vlastník objektu) může podle svého uvážení dát nebo odebrat jiným subjektům přístupová práva k objektu. Vlastník objektu se obvykle považuje za uživatele, který objekt vytvořil.

Z koncepčního hlediska je aktuální stav přístupových práv při libovolném řízení popsán maticí přístupu (access control matrix), kde v řádcích jsou uvedeny subjekty, a ve sloupcích objekty.

Program, který řídí přístupová práva uživatele ke zdroji, může upravit přístupová práva nejen v závislosti na čase, ale také v závislosti na pracovním algoritmu uživatele, například uživatel Z26 může zapisovat data do souboru F, pouze pokud odstranil soubor G. Lze také vzít v úvahu stav počítačového systému, například aktuální velikost volné části zdroje.

+

Obr. 15. Libovolné nebo diskreční řízení přístupu (DAC)

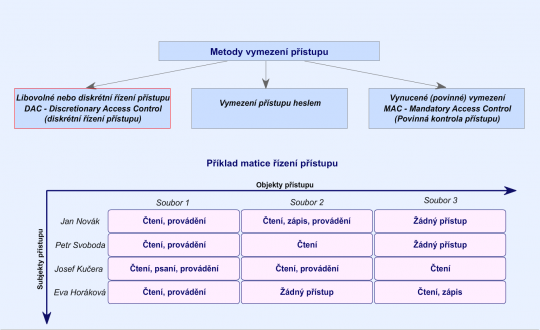

Následující tabulka může být použita jako nejjednodušší příklad přístupové matice.

+

Obr. 16. Příklad matice řízení přístupu

Pro velký počítačový systém může být přístupová matice příliš těžkopádná. Tento nedostatek lze překonat pomocí následujících doporučení:

- seskupení uživatelů se stejnými přihlašovacími údaji do skupin;

- sdružování zdrojů, pro které jsou přístupová oprávnění stejná;

- rozklad hlavní matice na jednodušší tabulky.

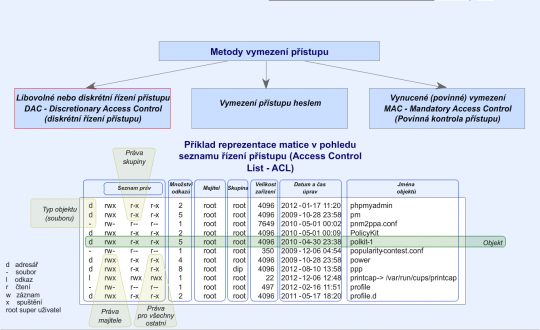

Omezená forma přístupových seznamů je implementována v klasické verzi systému UNIX. V seznamu UNIX jsou vždy tři prvky: vlastník, skupina vlastníků a další uživatelé. Teoreticky je vytvořením dostatečně velkého počtu skupin možné i v omezené formě dosáhnout individuální selektivity práv, ale v praxi je to samozřejmě nerealistické.

+

Obr. 17. Příklad reprezentace matice jako seznamu řízení přístupu (ACL – Access Control List)

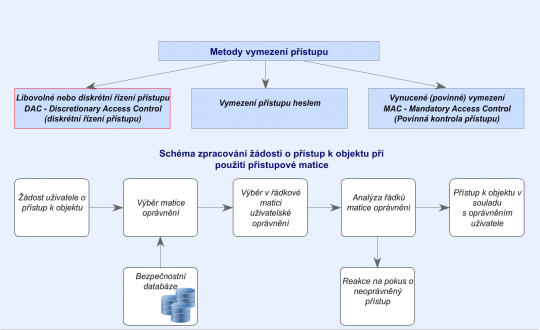

Schéma pro zpracování žádosti o přístup ke zdroji pomocí přístupové matice je na obrázku níže.

+

Obr. 18. Schéma pro zpracování žádosti o přístup ke zdroji při použití přístupové matice

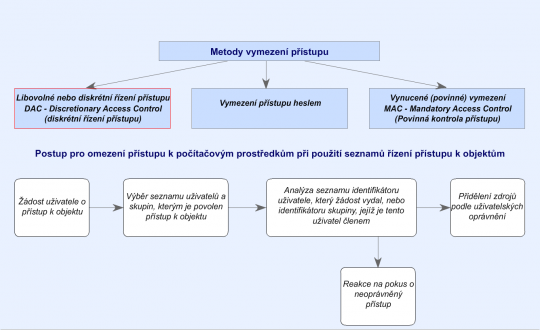

Postup pro omezení přístupu k počítačovým prostředkům při použití seznamů řízení přístupu k objektům se provádí v následující posloupnosti.

- Na základě údajů obsažených v žádosti uživatele je vybrán seznam uživatelů a skupin, kterým je povolen přístup k požadovanému zdroji a dána jejich přístupová práva.

- Na vybraném řádku se kontroluje přítomnost identifikátoru uživatele, který vydal žádost, nebo identifikátoru skupiny, do které tento uživatel patří.

- Pokud je přítomnost prokázána a typ požadovaného přístupu odpovídá právům uživatele, je zdroj poskytován v souladu s přístupovými právy k němu. V opačném případě je přístup uživatele k požadovanému zdroji blokován a jsou uplatněny sankce za pokus o neoprávněný přístup.

+

Obr. 19. Postup pro vymezení přístupu k počítačovým prostředkům při použití seznamů řízení přístupu k objektům

Výhody používání seznamů řízení přístupu k objektům jsou:

- úspora paměti, protože přístupová matice je obvykle velmi řídká;

- výhoda získání informací o subjektech, které mají jakýkoli typ přístupu k danému objektu;

- flexibilita řízení přístupu (prostřednictvím seznamů je snadné přidávat práva nebo explicitně odepřít přístup).

Nevýhody jsou následující:

- nepříjemnost sledovacích omezení a závislostí na dědičnosti schopností subjektů;

- nepohodlí při získávání informací o objektech, ke kterým má tento subjekt přístup;

- některé problémy vznikají, když je subjekt odstraněn a je nutné odstranit jeho jméno ze všech přístupových seznamů.

Přes nedostatky je řízení přístupu podle seznamu v současné době nejběžnějším způsobem, jak libovolně řídit přístup.

3.3.2.2

Řízení přístupu k heslu

Existuje další, funkcionální způsob reprezentace přístupové matice, která není vůbec explicitně uložena a pokaždé se vypočítá obsah odpovídajících buněk. Příkladem je řízení přístupu založené na hesle, které se široce používá při transparentní kryptografické ochraně. V druhém případě je kryptografický klíč chráněn (šifrován) pomocí hesla uživatele.

Systém pro vymezení hesla spočívá ve skutečnosti, že přístup uživatelů k prostředkům je povolen, pouze pokud potvrdí, že mají autorizovaný přístup pomocí metody hesla.

Při vymezení hesla lze použít jakékoli metody ochrany heslem, které se používají k ověření uživatelů při přístupu k počítačovému systému. Pokud je například použito jednoduché heslo, chráněnému prostředku je přiděleno heslo a přístup uživatele k tomuto prostředku je povolen, pouze pokud je pro požadavek zadáno odpovídající heslo.

Hesla pro přístup k prostředkům vydávají správci zabezpečení nebo vlastníci prostředků.

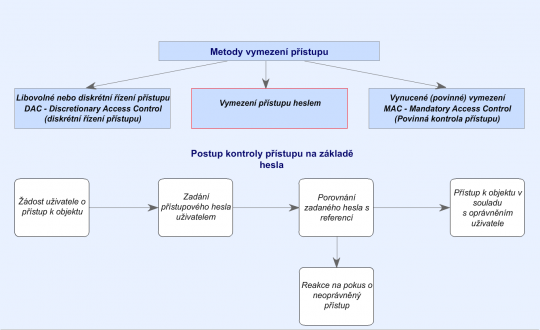

Postup kontroly přístupu k heslu:

- při pokusu uživatele získat přístup ke zdroji je vydán požadavek na zadání hesla;

- heslo zadané uživatelem je porovnáno s aktuálním referenčním heslem;

- pokud se hesla shodují, je povolen přístup ke zdroji; jinak je přístup zablokován a za pokus o neoprávněný přístup jsou stanoveny sankce.

+

Obr. 20. Postup pro řízení přístupu pomocí hesla.

Nevýhody řízení přístupu k heslu jsou:

- schopnost ztratit, zachytit, uhodnout heslo;

- potřeba časových prodlev zadávájí-li uživatelé přístupové heslo k prostředkům, které jsou heslem chráněny.

Vzhledem k tomu, že způsoby přístupu k počítačovým prostředkům chráněným heslem, jsou zcela podobné metodám ověřování uživatelů pomocí hesla při přístupu do počítačového systému, mohou zde vzniknout stejné potíže jako při ověřování uživatelů. Proto je použití hesla k rozlišení nezávislého přístupu v praxi používáno jen zřídka a používá se hlavně k ochraně významně důležitých počítačových zdrojů ve spojení s jinými metodami používá autentizace uživatelů.

3.3.2.3

Povinná kontrola přístupu (MAC – Mandatory Access Control)

Při nucené kontrole přístupu jsou počítačové zdroje rozděleny do skupin podle úrovně utajení a kategorií informací, ke kterým se vztahují. Jako stupně utajení lze rozlišovat:

- „přísně tajné“;

- „tajné“;

- „důvěrné“;

- „nezařazené“.

Účelem této kategorizace je popsat předmětnou oblast, do které data patří. Mechanismus kategorií umožňuje rozdělit informace podle typu, což přispívá k lepší bezpečnosti.

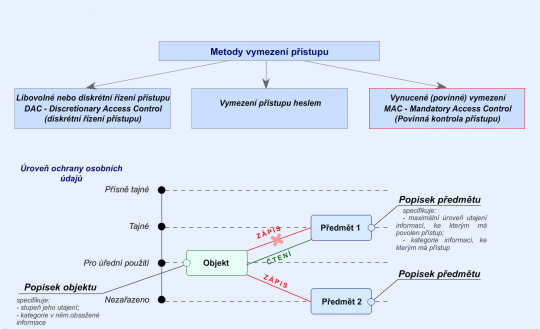

K implementaci řízení nuceného přístupu jsou bezpečnostní štítky spojeny se subjekty a objekty. Štítek subjektu, také nazývaný mandát, popisuje spolehlivost subjektu a udává:

- maximální úroveň utajení přístupu k informacím, ke kterým má přístup povolen;

- kategorie informací, ke kterým má přístup.

Štítek objektu určuje stupeň utajení a kategorii informací v něm obsažených.

Řízení nuceného přístupu k počítačovým prostředkům je založeno na porovnání bezpečnostních štítků subjektu a objektu. Subjekt může číst informace z objektu, pokud úroveň utajení subjektu není nižší než úroveň objektu, a všechny kategorie uvedené na bezpečnostním štítku objektu jsou přítomny ve štítku subjektu. V tomto případě se říká, že označení subjektu dominuje nad označením objektu. Význam formulovaného pravidla je pochopitelný – můžete číst pouze to, co máte číst.

Subjekt může zapisovat informace k objektu, pokud bezpečnostní štítek objektu dominuje nad štítkem subjektu. Zejména „důvěrný“ subjekt může zapisovat do tajných souborů, ale nemůže zapisovat do nezařazených souborů (samozřejmě musí být rovněž splněna omezení pro soubor kategorií). Na první pohled se takové omezení může zdát divné, ale je to docela rozumné. V žádném případě by neměla být úroveň bezpečnosti informací snížena, i když je možný reverzní proces. Člověk může náhodně nalézt tajné informace a sdělit je komu chce, ale osoba, která má povoleno pracovat s tajnými dokumenty, nemá právo prozradit jejich obsah pouhým „smrtelníkům“.

Díky řízení nuceného přístupu mají tedy všechny programy počítačového systému zakázány provádět následující akce:

- přepisovat informace z oblasti paměti s vyšší úrovní utajení do oblasti paměti s nižší úrovní utajení;

- přepisovat data z paměťových oblastí odpovídajících jedné kategorii do paměťových oblastí odpovídajících jiné kategorii.

Zde může jako oblast paměti vystupovat jak oblast s externím přístupem, tak i operativní paměťová oblast. Externí paměť se týká logické jednotky, adresáře, souboru nebo položky databáze, které mají přiřazenou jednu úroveň ochrany soukromí nebo jednu kategorii. Do oblasti operativní paměti je uložen prvek souboru nebo databáze, který odpovídá jedné úrovni utajení nebo jedné kategorii.

Štítek subjektu se také nazývá mandát a říká, že přístup k objektu je povolen, pouze pokud má subjekt příslušný mandát. Proto se nucená kontrola přístupu nazývá také povinná separace.

+

Obr. 21. Povinný postup vymezení

Hlavním problémem, který je třeba řešit ve vztahu ke štítkům, je zajištění jejich integrity. Za prvé, neměly by existovat žádné neoznačené subjekty a objekty, jinak se v zabezpečení štítků objeví snadno využitelné mezery. Za druhé, při všech operacích s daty musí štítky zůstat správné. To platí zejména pro export a import dat. Například tištěný dokument by se měl otevřít se záhlavím obsahujícím text a/nebo grafické znázornění bezpečnostního štítku. Podobně při přenosu souboru komunikačním kanálem musí být štítek, který je s ním spojen, přenášen takovým způsobem, aby jej vzdálený systém mohl správně interpretovat, a to navzdory možným rozdílům v úrovni utajení a řadě kategorií.

Bezpečnostní štítky spojené se subjekty jsou mobilnější než štítky objektů. Během relace se systémem může subjekt přirozeně změnit svůj štítek, aniž by překročil hranice pro něj Jinými slovy – může vědomě podceňovat svou úroveň spolehlivosti, aby snížil pravděpodobnost neúmyslné chyby. Obecně je zásada minimalizace oprávnění velmi rozumným prostředkem ochrany.

Popsaná metoda řízení přístupu se nazývá nucená, protože nezávisí na vůli subjektů (dokonce i správců systému). Po zafixování bezpečnostních štítků subjektů a objektů se rovněž zafixují přístupová práva. Z hlediska nucené metody přístupu nemůžete vyjádřit tvrzení „povolit přístup k objektu X také pro uživatele Y“. Samozřejmě můžete změnit bezpečnostní štítek uživatele Y, ale pak pravděpodobně získá přístup k mnoha dalším objektům, nejen k X.

Řízení nuceného přístupu je implementováno v mnoha verzích operačních systémů a DBMS (database management system), které se vyznačují zvýšenými bezpečnostními opatřeními. Bez ohledu na praktické použití jsou zásady vymáhání praktickým metodickým základem pro počáteční klasifikaci informací a distribuci přístupových práv. Je vhodnější uvažovat o úrovni tajnosti a kategoriích soukromí než vyplnit nestrukturovanou přístupovou matici.

3.3.3

Používání abstraktních modelů řízení přístupu

Téma logického řízení přístupu je jedním z nejsložitějších témat v oblasti informační bezpečnosti. Důvodem je to, že samotné pojetí objektu, a ještě více typy přístupu, se v jednotlivých službách liší. V operačním systému zahrnují objekty soubory, zařízení a procesy. U souborů a zařízení se obvykle uvažuje s právy na čtení, zápis, spouštění a někdy i mazání a přidávání práv. Samostatným právem může být schopnost převádět přístupová práva na jiné subjekty – tzv. vlastnické právo. Procesy lze vytvářet a rušit.

V systémech správy relačních databází je objekt – databáze, tabulka, pohled, uložená procedura. Tabulky jsou spojeny s operacemi vyhledávání, přidávání, úpravy a mazání dat, u jiných objektů jsou jiné typy přístupu. Seznam lze tedy rozšiřovat do nekonečna.

Různé objekty a operace, které se k nim vztahují, vedou k základní decentralizaci řízení logického přístupu. Každá služba se musí sama řešit, zda konkrétnímu subjektu umožní určitou operaci.

Při vývoji prostředků řízení přístupu pro složité a důležité počítačové systémy je přesnost popisu součástí a vztahů těchto téměř rozhodující podmínkou pro dosažení vysoké úrovně ochrany. Proto se pro zajištění správného stupně přesnosti používá přísný aparát formální matematiky a konstrukce zařízení pro kontrolu přístupu se provádí v následujícím pořadí:

- formální popis požadavků na řízení přístupu k počítačovým prostředkům;

- vývoj abstraktního modelu řízení přístupu;

- matematický důkaz shody vyvinutého abstraktního modelu s počátečními požadavky;

- vytváření specifikací pro vývoj řízení přístupu na základě prokázaného abstraktního modelu řízení přístupu;

- přímý vývoj prostředků pro kontrolu přístupu.

Hlavní roli zde hraje tzv. abstraktní model řízení přístupu. V anglické literatuře se pojmy „security model – bezpečnostní model“ a „security policy model – bezpečnostní politika“ používají k označení podobného pojmu. Tento model definuje pravidla pro řízení přístupu k informacím a informační toky povolené v systému tak, aby byl systém vždy bezpečný.

Účelem modelu řízení přístupu je vyjádřit podstatu bezpečnostních požadavků pro daný systém. Model musí mít několik vlastností:

- být přiměřený simulovanému systému a nesmí být nadbytečný;

- být jednoduchý a abstraktní, a proto snadno pochopitelný.

Tento model umožňuje analyzovat vlastnosti systému, ale neukládá omezení pro implementaci určitých metod ochrany. Protože je model formální, je možné prokázat různé bezpečnostní vlastnosti celého systému.

Modelování vyžaduje značné úsilí a poskytuje dobré výsledky pouze, pokud je k dispozici čas a zdroje. Pokud byl systém již vytvořen, je možné provádět pouze dílčí změny na určitých místech stávajícího systému, v každém případě je významné zlepšení stavu zabezpečení systému nepravděpodobné, a proto nebude modelování produktivní.

Model je jen matematickým vyjádřením bezpečnostních vlastností, které musí systém splňovat. Neexistuje žádný formální způsob, kterým lze prokázat, že model formálního řízení přístupu je v souladu s pravidly vymezení přístupu přijatými v tomto systému.

Na druhé straně může mít model řadu charakteristik, jejichž účel není tak zřejmý. Protože by se model měl snažit o matematickou dokonalost (úplnost a konzistenci) při určování vlastností, které tvoří bezpečnostní politiku, znamená to často zahrnutí omezení nebo dodatečných vlastností, jejichž přítomnost nebyla dříve předpokládána.

K dnešnímu dni bylo vytvořeno množství abstraktních modelů řízení přístupu, které lze použít při vývoji systémů vymezení přístupu. Některé z nich byly základem zvažovaných metod svévolného a nuceného vymezení přístupu. Příkladem je model konečného automatu Bell–LaPadula (model BLP).

3.3.3.1

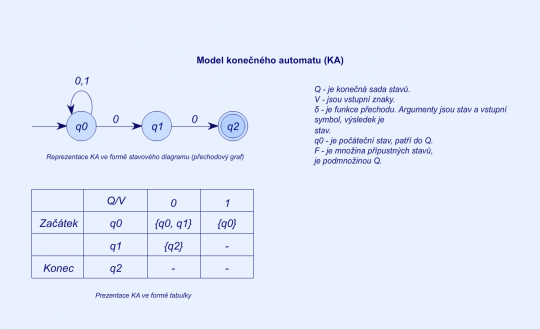

Model konečného automatu

Činnost konečného automatu (KA) je sled kroků. V každém kroku činnosti je automat v jednom ze svých současných stavů q, v dalším kroku může jít do jiného stavu nebo zůstat v aktuálním stavu. Konečná sada stavů je označena Q. Stav, do kterého automat přejde v dalším kroku operace, je určen přechodovou funkcí δ. Tato funkce závisí nejen na aktuálním stavu, ale také na symbolu z abecedy V přiváděném na vstup automatu.

F je množina finálních (akceptujících, přípustných) stavů, je podmnožinou Q.

Model stroje konečných stavů může být reprezentován ve formě tabulky nebo stavového diagramu (přechodový graf), což je orientovaný graf, jehož vrcholy jsou stavy KA, větve jsou přechody z jednoho stavu do druhého a popisy větví jsou symboly označující přechody mezi stavy. Pokud lze přechod ze stavu q1 do q2 provést podle jednoho z několika symbolů (0,1), pak by všechny měly být zapsány nad větví grafu.

+

Obr. 22. Model konečného automatu

Stav konečného automatu KA je stav systému v daném časovém okamžiku. Stav systému může změnit mnoho různých akcí. Toto se označuje termínem stavové přechody (state transition). Vývojáři operačního systému musí při implementaci modelu konečného automatu vzít v úvahu všechny možné stavové přechody a zhodnotit, zda mohou systém uvést do nebezpečného stavu. Pokud žádná akce, která se může v systému vyskytnout, nevede k nebezpečnému stavu, znamená to, že systém odpovídá bezpečnému modelu konečného automatu.

Stavové proměnné x1, x2, ..., xn jsou zpravidla interní proměnné, které jsou nepřístupné měření a které určují stav objektu v kterémkoli okamžiku.

Při vývoji modelu řízení přístupu lze tedy rozlišovat následující kroky:

- Definice stavových proměnných souvisejících s bezpečností. Stavové proměnné obvykle představují subjekty a objekty systému, jejich bezpečnostní atributy a přístupová práva mezi subjekty a objekty. Vývojáři, kteří implementují model stavového automatu, musí identifikovat všechny počáteční stavy (výchozí hodnoty proměnných) a popsat, jak mohou být tyto hodnoty změněny (vstupní data, která budou přijata), aby všechny konečné stavy (výsledné hodnoty) zajistily důvěru v přesvědčení, že systém zůstává bezpečný.

- Definování podmínek pro bezpečný stav. To je vyjádřením vztahu mezi hodnotami stavových proměnných, jejichž pravdivost by měla být zajištěna během přechodů stavu.

- Stanovení přechodových funkcí ze stavu do stavu. Tyto funkce popisují platné způsoby změny stavových proměnných. Nazývají se také pravidly pro změnu přístupu, protože jejich cílem je označit změny, které systém může provést a neidentifikovat všechny možné změny. Pravidla mohou být velmi obecná a mohou povolit funkce, které nejsou ve skutečném systému, ale systém nemůže měnit stavové proměnné žádným způsobem, který není funkcemi povolen. Systém používající model konečného automatu zůstane kdykoli v bezpečném stavu. Zapne se v bezpečném stavu, bezpečně spouští příkazy a transakce, umožňuje subjektům používat prostředky pouze v bezpečném stavu a bude udržovat bezpečný stav, i když je vypnutý a v případě poruchy. Udržování bezpečného stavu v případě poruchy je zásadní – systém musí být schopen „zachránit sám sebe“ a nečinit se zranitelným. Pokud operační systém ukáže uživateli chybovou zprávu, restartuje počítač nebo zamrzne, je to důsledek provádění ochranných opatření.

- Prokázání, že funkce zajišťují zachování bezpečného stavu. Aby se zajistilo, že model je bezpečný, je nutné, aby každá přechodová funkce prokázala, že pokud je systém v bezpečném stavu před spuštěním přechodové funkce, zůstane v bezpečném stavu i po jejím dokončení.

- Stanovení počátečního stavu. Matematicky je počáteční stav vyjádřen jako soubor počátečních hodnot všech proměnných stavu systému. Nejjednodušší počáteční stav je stav bez jakýchkoli subjektů a objektů. Není třeba určovat počáteční hodnoty jiných stavových proměnných, protože stav bude bezpečný bez ohledu na tyto hodnoty. Realističtější bezpečný počáteční stav znamená přítomnost nějakého počátečního (libovolného) souboru subjektů a objektů.

- Prokázání, že počáteční stav je bezpečný, tak jak je definováno.

Je vhodné použít přístupovou matici doplněnou sadou přechodových funkcí popisujících, jak tuto matici změnit jako jednu z několika stavových proměnných v modelu stavového stroje.

Toto je první matematický model víceúrovňové bezpečnostní politiky používané k definování konceptů zabezpečeného konečného automatu, režimů přístupu a popisu přístupových pravidel. Jeho vývoj byl financován vládou USA k zajištění bezpečnosti počítačových systémů používaných k ukládání a zpracování kritických informací. Hlavním účelem tohoto modelu bylo zabránit neoprávněnému přístupu k utajovaným informacím.

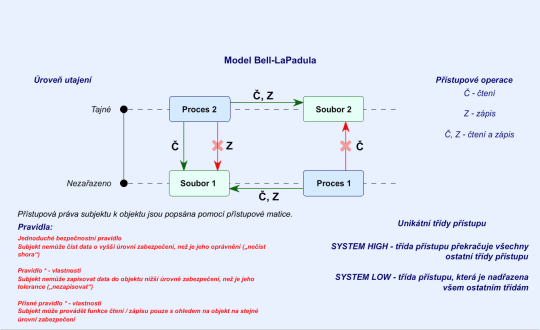

Systémy využívající model Bell-La Padula se nazývají víceúrovňové bezpečnostní systémy. Uvažují uživatele s různými přístupy a systém zpracovává data různé klasifikace: s odlišnými úrovněmi utajení, různé kategorie s různými postupy, které lze použít k jejich zpracování.

Pro rozhodnutí o přístupu subjektu k objektu se používají matice a úrovně zabezpečení. Přístup subjektu je porovnán s klasifikací objektu, pak jsou použita speciální pravidla pro určení možných variant pro jejich interakce.

Tento model používá subjekty, objekty, operace přístupu (čtení, zápis a čtení/zápis) a úrovně zabezpečení. Subjekty a objekty mohou mít různé úrovně zabezpečení, zatímco budou použity vztahy a pravidla, která představují přijatelné akce mezi nimi. Tento model, pokud je správně navržen a implementován, matematicky prokazuje poskytnutí velmi bezpečného a efektivního operačního systému. Je to také bezpečnostní model pro informační toky, což znamená nemožnost přenosu informací nebezpečným způsobem.

Mějme systém dvou souborů a dvou procesů. Jeden soubor a jeden proces jsou nezařazené, druhý soubor a proces jsou tajné. Jednoduché bezpečnostní pravidlo zabraňuje čtení tajného souboru nezařazeným procesem. Oba procesy mohou číst a zapisovat data do nezařazeného souboru.

K porušení zásad zabezpečení však může snadno dojít, pokud tajný proces přečte informace z tajného souboru a poté je zapíše do nezařazeného souboru. To se rovná neoprávněnému snížení úrovně utajení informací, ačkoli se tím nezmění úroveň utajení žádného souboru. Když proces zapisuje informace do souboru, jehož úroveň utajení je nižší než úroveň utajení vlastního procesu, probíhá tzv. zakázaný proces zápisu.

Víceúrovňový bezpečnostní model v souladu s modelem Bell-La Padula tedy musí splňovat tři pravidla:

- Jednoduché bezpečnostní pravidlo. Subjekt nemůže číst data o vyšší úrovni zabezpečení, než je jeho pravomoc („nečíst shora“)

- Pravidlo * - vlastností. Subjekt nemůže zapisovat data do objektu nižší úrovně zabezpečení, než je jeho pravomoc („nezapisovat“)

- Přísné pravidlo * - vlastností. Subjekt může provádět funkce čtení/zápisu pouze s ohledem na objekt, který je na stejné úrovni zabezpečení

Přístupová práva subjektu k objektu jsou popsána pomocí přístupové matice.

Při formování víceúrovňového řízení bezpečnosti definuje model Bell-La Padula strukturu přístupové třídy, která je analogická úrovni utajení, a zefektivňuje vztah mezi přístupovými třídami (dominance). Kromě toho jsou definovány dvě jedinečné třídy přístupu:

- SYSTEM HIGH, což je lepší než u všech ostatních tříd přístupu;

- SYSTEM LOW, což je lepší než u všech ostatních tříd.

Změny přístupových tříd v rámci modelu Bell-La Padula během fungování systému nejsou povoleny.

K řízení přístupu v modelu Bell-La Padula dochází jak pomocí matice řízení přístupu, tak pomocí bezpečnostních štítků a dříve zmíněných jednoduchých bezpečnostních pravidel a vlastností omezení.

Kromě dostupných přístupových režimů pro čtení a zápis obsahuje matice řízení přístupu režimy přidání, spuštění a řízení – přičemž poslední režim určuje, zda subjekt může převádět přístupová práva jiným subjektům, které má ve vztahu k objektu.

Správa bezpečnostních štítků posiluje omezení přístupu poskytované porovnáváním atributů přístupové třídy subjektů a objektů.

+

Obr. 23. Model Bell La Padula

Model Bell-La Padula definuje asi dvacet funkcí (pravidla operací), které se provádějí při úpravě komponent přístupové matice, při vyžádání a získání přístupu k objektu (například při otevření souboru) a vytváření a mazání objektů. Navíc je pro každou funkci prokázáno, že zachovává v souladu s definicí bezpečný stav. Pouze několik návrhů zabezpečených systémů využívalo funkce navržené Bellem a La Padulou, častěji používaly své vlastní funkce vyvinuté na základě funkcí modelu Bell-La Padula. Proto hovoříme-li v současnosti o modelu Bell-La Padula, máme na mysli pouze jednoduchý bezpečnostní stav a vlastnost omezení, a nikoli funkce, které tvoří základ modelu, a jejich důkazy.