3.4

Řízení přístupu

Existují dvě hlavní možnosti správy řízení přístupu: centralizovaná a decentralizovaná.

3.4.1

Centralizovaná správa řízení přístupu

Díky centralizované administraci přístupu správce monitoruje přístup ke všem podnikovým prostředkům. Správce zabezpečení konfiguruje mechanismy, které implementují řízení přístupu, provádějí změny uživatelských profilů, v případě potřeby zruší přístupová práva, v případě jeho zamítnutí zcela zablokuje přístup uživatele. Tento typ administrace poskytuje konzistentní a jednotné metody správy přístupových práv uživatelů. Poskytuje přísnou kontrolu dat, neboť pouze jedna osoba (nebo jednotka) má práva nezbytná ke změně přístupových profilů a oprávnění. Jedná se však o poměrně pomalou metodu, protože všechny změny musí provádět jedna konkrétní osoba (jednotka).

Protokoly autentizace používané pro centralizované řízení vzdáleného přístupu se nazývají protokoly AAA (autentizace, autorizace a účtování (accounting)).

V závislosti na protokolu existují různé způsoby ověření uživatelů v architektuře klient-server. Tradiční protokoly ověřování jsou: PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol) a nová metoda EAP (Extensible Authentication Protocol).

3.4.1.1

Protokol Kerberos

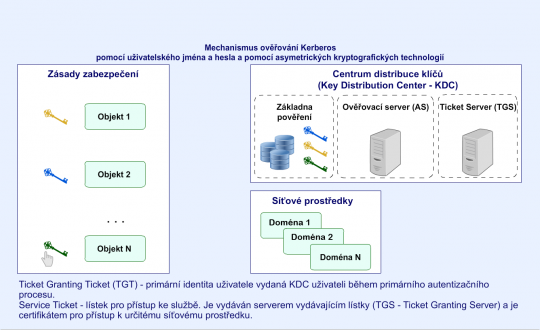

Tato kapitola pojednává o tom, jak pracuje Kerberos při ověřování pomocí uživatelského jména a hesla a pomocí asymetrické kryptografie.

Protokol Kerberos byl navržen speciálně za účelem zajistit silné ověřování uživatelů. Předpokládá se, že počáteční výměna informací mezi klientem a serverem probíhá v nezabezpečeném prostředí a přenášené pakety mohou být zachyceny a modifikovány,

Protokol Kerberos lze použít pro centralizované ukládání dat, autentizace je základem pro budování mechanismů pro Single Sign-On (schopnost používat jeden uživatelský účet pro přístup k libovolnému zdroji).

Protokol je založen na konceptu Ticketu (lístek). Ticket je šifrovaný datový paket vydaný důvěryhodným autentizačním střediskem, pokud jde o protokol Kerberos, střediskem distribuce klíčů (KDC, Key Distribution Center). KDC vede databázi s informacemi o všech účastnících bezpečnosti (security principal) ve své oblasti.

Spolu s informacemi o security principal v databázi zabezpečení KDC se uchovává kryptografický klíč, který je znám pouze tomuto objektu a službě KDC. Daný klíč, který se nazývá dlouhodobý klíč, se používá k propojení uživatele bezpečnostního systému s centrem distribuce klíčů.

+

Obr. 24. Mechanismus protokolu Kerberos

Přistupuje-li uživatel k síťovému prostředku (serveru), provede se primární autentizace uživatele, po úspěšné autentizaci vydá KDC (AS – Authentication Server) primární lístek ID uživatele Ticket Granting Ticket (TGT) pro přístup ke KDC (TGS). Následně při přístupu k určitým síťovým prostředkům obdrží uživatel prezentující TGT od KDC (TGS) certifikát pro přístup k určitému síťovému prostředku – servisní lístek (Service Ticket).

Jednou z výhod Kerberosu, který poskytuje vysokou úroveň zabezpečení, je to, že hesla nejsou přenášena v otevřené formě během jakékoli interakce.

Při práci s protokolem Kerberos je nutné synchronizovat systémové hodiny všech uzlů zapojených do interakce.

Protokol Kerberos 4 (první tři verze protokolu byly použity pouze pro testování schopností protokolu) obsahuje dvě logické komponenty: Authentication Server (AS) a Ticket Granting Server (TGS). Obvykle jsou tyto komponenty dodávány jako jeden program, který běží v centru distribuce klíčů KDC (obsahuje databázi přihlášení/hesel pro uživatele a služby používající Kerberos).

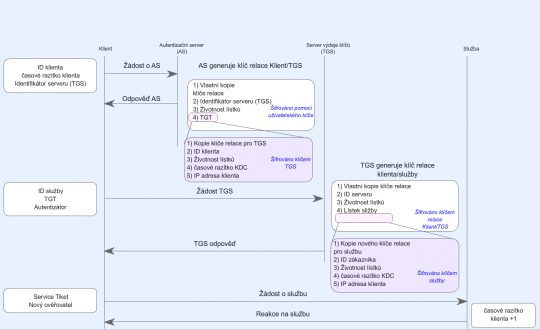

Proces ověřování:

- Klient žádá o přístup ke službě.

- Služba KDC (Authentication Server (AS)) a server vydávají servisní lístky Ticket Granting Server (TGS)).

Proces autentizace je podrobně uveden na obrázku níže.

+

Obr. 25. Proces ověřování protokolu Kerberos

3.4.1.2

Protokol RADIUS

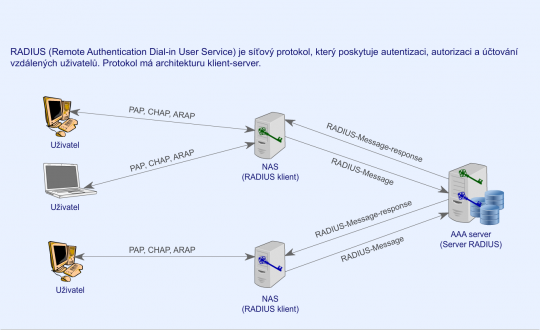

RADIUS (Remote Authentication Dial-in User Service) je síťový protokol, který poskytuje autentizaci, autorizaci a audit vzdálených uživatelů. Protokol má architekturu klient–server. RADIUS byl vyvinut společností Livingston Enterprises pro její řadu přístupových serverů, ale byl poté publikován jako RFC 2865 a RFC 2866. Toto je otevřený protokol, který může každý výrobce použít ve svých produktech. Konfigurace a pověření uživatele používané protokolem RADIUS mohou být uloženy na serverech LDAP (Lightweight Directory Access Protocol – protokol aplikační vrstvy pro přístup k adresářové službě) v různých databázích nebo textových souborech).

Koncept služby identifikace vzdáleného uživatele znamená, že klientem RADIUSu je typicky server NAS (Network Access Server), VPN server (Virtual Private Network) nebo bezdrátový přístupový bod LAN.

Klient odpovídá za přenos informací o uživateli na určené servery RADIUS a za další akce v závislosti na informacích vrácených serverem. Nastavení přístupu uživatelů je v anglické dokumentaci se často nazývají Credentials, tj. pověření, které například zahrnuje nastavení zabezpečení a přístupová práva, jakož i nastavení odpovídajícího připojení. Pro přenos těchto dat klient používá speciální formát, tzv. RADIUS – Message (zpráva RADIUS).

Servery RADIUS odpovídají za přijímání klientských požadavků, ověřování uživatelů, a vrácení klientovi všech konfiguračních parametrů nezbytných pro poskytnutí příslušných služeb uživateli prostřednictvím RADIUS–Message–response.

Chcete-li chránit data přenášená mezi klientem a serverem RADIUS, používá se sdílený klíč (shared secret), který není nikdy odeslán prostřednictvím sítě. Kromě toho jsou uživatelská hesla mezi klienty a servery RADIUS přenášena v šifrované podobě, aby nedošlo k zachycení hesel při přenosu prostřednictvím nezabezpečených sítí.

+

Obr. 26. Protokol RADIUS.

Server RADIUS může podporovat širokou škálu metod identifikace uživatelů.

RADIUS může spolupracovat s různými autentizačními protokoly. Nejběžněji používanými protokoly pro ověřování hesla jsou Protokol ověřování heslem (Password Authentication Protocol, РАР), Challenge Handshake Authentication Protocol (CHAP) a MS-CHAP (Microsoft CHAP v první verzi nebo MS-CHAPv2 v druhé verzi). Navíc lze RADIUS používat ve spojení s PPP protokolem (Point-to-Point Protocol). Mezi uživatelem a přístupovým serverem NAS (klient RADIUS) se například používá protokol PAP a mezi serverem NAS a serverem RADIUS se používají zprávy RADIUS, které nesou informace přijaté od uživatele.

V současné době většina poskytovatelů internetových služeb používá RADIUS k ověření uživatelů, než jim umožní přístup na internet. Přístupový server a uživatelský software „souhlasí“ s ověřovacím protokolem, který bude používat (PAP, CHAP nebo EAP) postupem „handshake“, po kterém uživatel předá své jméno a heslo přístupovému serveru. K této interakci dochází prostřednictvím připojení PPP. Přístupový server interaguje se serverem RADIUS pomocí protokolu RADIUS. Přístupový server informuje server RADIUS o skutečnostech začátku a konce relace pro účely poskytované tarifikace služeb (fakturace).

RADIUS se také používá v podnikovém prostředí k zajištění přístupu zaměstnanců do podnikové sítě během služebních cest nebo pro práci z domova. RADIUS umožňuje společnostem ukládat uživatelské profily do centralizované databáze. Po úspěšné autentizaci je externímu uživateli přiřazen předkonfigurovaný profil, který určuje, ke kterým prostředkům má přístup a ke kterým nikoli. Tato technologie umožňuje společnosti mít jediný spravovaný vstupní bod, který poskytuje standardizaci z hlediska zabezpečení a poskytuje snadný způsob řízení použití vzdáleného přístupu a shromažďování síťových statistik.

3.4.1.3

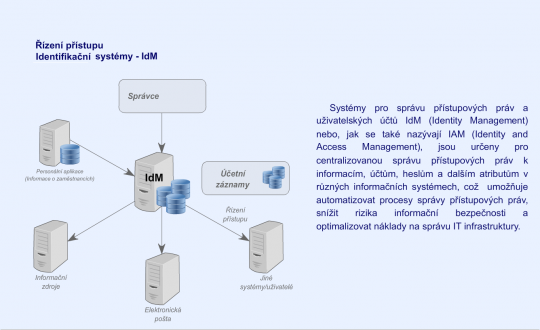

Identifikační systémy – IdM

Systémy pro správu přístupových práv a uživatelských účtů IdM (Identity Management) nebo jak se také nazývají IAM (Identity and Access Management) jsou určeny pro centralizovanou správu přístupových práv k informacím, účtům, heslům a dalším atributům v různých informačních systémech, což umožňuje automatizovat procesy správy přístupových práv, snížit rizika informační bezpečnosti a optimalizovat náklady na správu IT infrastruktury.

Systém IdM výrazně zjednodušuje přístup k síťovým informačním zdrojům pro zaměstnance organizace a zároveň zvyšuje úroveň ochrany podnikových informačních systémů. Centralizovaný systém správy uživatelských účtů umožňuje sledovat všechny účty v připojených informačních systémech.

IdM poskytuje konsolidované vykazování všech účtů a přístupových práv uživatelů společnosti v integrovaných informačních systémech s IdM.

V základní klasifikaci je celá sada procesů prováděných nebo podporovaných systémy IdM rozdělena do čtyř klíčových kategorií:

- autentizace, tj. ověření, že uživatel nebo systém je přesně tím, kým tvrdí;

- autorizace, tj. kontrola práva ověřené strany na přístup k požadovanému zdroji;

- řízení přístupu, které má ve vztahu k IdM širší funkčnost než popis pravidel pro zacházení s vlastníkem identifikátoru s konkrétním prostředkem. Může zahrnovat závaznost k určité denní době, jmenování pravidel pro skupinu systémů nebo jednotlivé komponenty aj.;

- audit a podávání zpráv, které vyžadují povinnou registraci všech událostí pomocí identifikačních údajů.

+

Obr. 27. Systémy pro správu přístupových práv a uživatelských účtů IdM (Identity Management)

Kromě správy životního cyklu jednotlivých účtů a přístupových práv k IT prostředkům poskytují řešení IdM synchronizaci identifikačních objektů v různých informačních systémech a adresářích, samoobslužné funkce (automatizace resetování hesla, žádosti o přístupová práva, aktualizace osobních údajů atd.), automatizace pracovního postupu související s poskytováním přístupu ke zdrojům a vymáhání bezpečnostních zásad (automatické blokování nebo odstranění identifikačních objektů propuštěných zaměstnanců atd.). Podporují pravidelné přezkoumání aktuálních přístupových práv a sledování změn provedených obcházením systému IdM, automatickou synchronizací postupů správy účtů se změnami v personálních systémech, auditem přístupových práv ke zdrojům a činnostmi souvisejícími se správou těchto práv a záznamů. Nedávno byly systémům IdM dány ještě širší pravomoci, mezi něž patří správa rolí v organizaci, vymezení úloh a integrace se systémy správy IT služeb.